علم السايبر وفن الخداع

اعداد/اللواء الركن علاء الدين حسين مكي خماس

علم السايبر وفن الخداع

The Science of Cyber and the Art of Deception

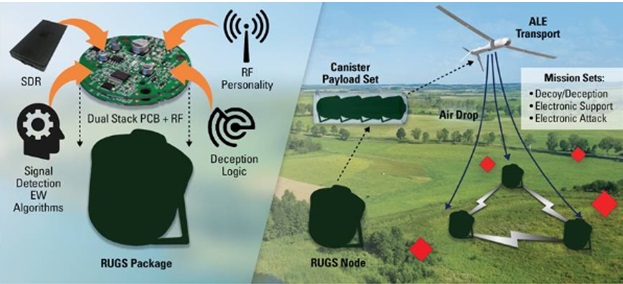

الشكل (1) لغة علم السايبر

تمهيد

1- قالت العرب في وصفها للحرب (الحرب خدعة). و الخداع، Deception، وندعوها في أديباتنا العسكرية العراقية (المخادعة)، من الأمور المهمة جدا لنجاح اية عملية عسكرية اعتبارا من المستوى الاستراتيجي ، مرورا بالعملياتي نزولا إلى المستوى التعبوي بمستوييه التعبية الكبرى والتعبية الصغرى ، وذلك من اجل تضليل العدو والتقليل من فرص نجاحة وبنفس الوقت من اجل زيادة الفرصة لقواتنا بالنجاح وتحقيق الفوز . لذا تعتبر أيضا من مضاعفات القوة force multiplayers وترتبط ارتباطا وثيقا بالمباغتة او المفاجئة. وهذه مبدأ من مبادئ الحرب لدى معظم الدول . ومن هنا نرى أن العديد من الدول والجيوش اعتمدت الخداع أو المخادعة كمبدأ من مبادئ الحرب. ونظرا لاسمها فقد يعتقد البعض أنها من واجب هيئات ركن الاستخبارات فقط، لكن الأمر ليس بالضرورة كذلك. نعم إن للاستخبارات دور مهم في المخادعة سواء كان في جمع ونشر وإيصال المعلومات الخاصة بها، أم في تخطيط تفاصيلها الدقيقة ، لكن تبقى هيئة الأركان العامة بما في ذلك هيئات الحركات والتخطيط مسؤولة عنها تخطيطا وتنفيذا بشكل عام . ولابد أيضا من الإشارة إلى أن هيئات الركن والصنوف الفنية الأخرى تلعب دورا مهما في عمليات الخدع والمخادعة.

2- وبازدياد التقدم التكنولوجي والتطور التقني واتساع آفاق تطبيقاته ، وظهور مصطلحات جديدة لوصف أدوات الخداع وتنفيذها بالاستفادة من التطور التكنلوجي الذي انبثق في القرن العشرين، ونمى في نهاية ذلك القرن، وابتدأ بالازدهار في بداية هذا القرن الحادي والعشرين ، فقد ظهرت مصطلحات جديدة ، منها مصطلح السيبرانية Cyber وما يتعلق بها من مصطلحات أخرى كالفضاء السيبراني Cyber domain والعِلم السيبراني Cyber science وغيرها . واذكر اننا في جيشنا العراقي ، وفي المرحلة التي ازدهرت فيه نهضة العسكرية العراقية في منتصف سبيعينيات القرن الماضي بدأنا بتعليم أوليات علم السايبر ، في الدورات الأولى لكلية الحرب منذ عام 1977وذلك من خلال تدريس مادة Cybernetics والتي ترجمناها الى (السبرانية) وتعني وسائل الاتصال وإيصال المعلومات سواء بين الأشخاص أم الأشخاص والآلات أو بين الآلات وحسب، وكان تعريفها آنذاك هو : علم الاتصال ونظرية السيطرة المتعلقة بشكل خاص بالدراسة المقارنة لمنظومات السيطرة الطوعية ( مثل المنظومات العصبية والدماغ ومنظومات الاتصال الميكانيكية- الكهربائية). لقد كانت تلك بداية إدخال العلوم الحديثة إلى أساليب التفكير والقيادة والسيطرة في جيشنا، والتي أدت إلى نضوج قواتنا المسلحة آنذاك وتحقيقها النصر المؤزر في الحرب، وتمكن قيادتها وضباطها وهيئات ركنها من الارتقاء بالعمل العسكري إلى مستوى فن العمليات وإدارته بكل نجاح وذلك باعتراف الأمريكان انفسهم .

3- نعود الآن إلى علم السايبر الحالي ، فبعد التطورات الهائلة التي اشرت اليها في البداية وتطور الأفكار والنظريات ، اصبح الفضاء السيبراني مجالا أو وسطا جديدا من الأوساط التي تدار وتجري فيها العمليات الحربية وضمن مفهوم العمليات متعددة الأوساط للقرن الحادي والعشرين. لذا أنشأت القوات الأمريكية قيادة فرع من افرع القوات المسلحة الجديدة دعيت بالقيادة السيبرانية Cyber Command واجبها التخطيط ل وإدارة العمليات السيبرانية في القوات المسلحة، كما أنشأت قيادة جديدة دعيت بقيادة الفضاء Space command . وضمن هذا التطور الهائل، اصبح علم السايبر حاليا له عدد من التعاريف التقليدية وغير التقليدية. فالتعريف التقليدي لعلم السايبر هو ( الدراسة العلمية التقليدية والبحوث المتعلقة بالفضاء او الوسط السيبراني ) اما التعريف الاخر فهو ( أي دراسة علمية ذات علاقة بالوسط السيبراني مثل علم النفس السيبراني .. الخ ). لذا فقد اصبح من الواضح علاقة الدراسات العلمية السيبرانية بكل ما يجري في الوسط السيبراني .

4- واذا ماكان التعامل مع السايبر كظاهرة أو حالة يعتبر علما من العلوم science، لكن تطبيقاته الحربية تندرج تحت عنوان الفن Art ، أي فن استعمال ما متوفر لنا من إمكانات .

5- وفي مجال استخدام علم السايبر لأغراض المخادعة، وتلمس الجوانب العملية والنظرية وبشكل واسع لهذا المفهوم الحديث والحيوي من مفاهيم الحرب السيبرانية ، وجدت مقالا بالعنوان أعلاه وهو ( علم السايبر وفن الخداع The Sience of Cyber and the Art of Deception ). وقد اعجبني هذا الموضوع كثيرا لما فيه من أفكار حديثة وتطبيقات ما زالت غير معروفة تماماّ وهو جدير بالمطالعة لكل من تهمه الثقافة العسكرية ، بل الثقافة العامة. وحيث انني لا ادعي العلم بما يكفي لكتابة مثل هذا المقال ، فقد ارتأيت ان أقوم بترجمته بتصرف لكي انقل ما جاء فيه من أفكار حديثة لاستخدام حديث لأفكار حديثة تطبق في الحروب المعاصرة ، علما أن المجال السيبراني لم يعد التفوق فيه حكرا على جيوش الدول المتقدمة فقط ، بل ان العديد من الدول التي مازال العالم يعتبرها من الدول المتوسطة النمو او النامية أخذت تمتلك قدرات الكترونية وسيبرانية هائلة توازري احسن ما لدى الجيوش العالمية بل ربما تقوقها، ولدينا من تركيا وايران مثلاً ، حيث تفوقتا في مجال تصنيع الطائرات بدون طيار (الدرون) ومجالات الحرب الالكترونية والسيبرانية. بل انهما صدرتا منتوجاتهما اللاتقليدية إلى دول كبرى متحاربة كما فعلت تركيا بتصدير درون ( بيرقدار) ، وكما تتناقل الاخبار الان حول نية روسيا الحصول على مئات الدرونات القتالية من ايران .

الوسط السيبراني والمخادعة The cyber domain and deception

6- هناك علاقة وثيقة بين الوسط/ الفضاء السيبراني وعمليات الخداع ، وتعتبر عمليات الخداع من المكونات الجوهرية للهجمات السيبرانية Cyber attacks منذ ان بوشر بشن مثل هذه الهجمات لأول مرة، وتتضح أهميتها المتزايدة أيضا في جهود الدفاع السيبراني cyber defence . هذا وان وسائل السايبر، اذا ما تم دمج عملياتها بشكل كامل ضمن العمليات العسكرية، فإنها ستصبح وسيلة او سلاح مهم بيد القائد العسكري الذي يروم شن عمليات مخادعة ناجحة . ومن الجدير بالذكر هنا ان نبين ان كلا من القراصنة الجيدين، والمخادعين الناجحين ، لديهم صفات مشتركة . ان الغموض وعدم الشفافية المحيطة بعالم السايبر يفتح الباب واسعا امام اللعبات او المخططات المصممة لمباغتته العدو والتغلب على ذكائه وفطنته . ان هذا المجال المعقد والذي ندعوه مجال او وسط السايبر cyber domain يؤمن فرصا جديدة من اجل تطبيق الأساليب التعبوية المبدعة ، بما يجعل الالة التقنية تخدع مستخدمها البشري ، لذا فليس من المستغرب القول بان لكل من القراصنة والمخادعين صفات مشتركة.

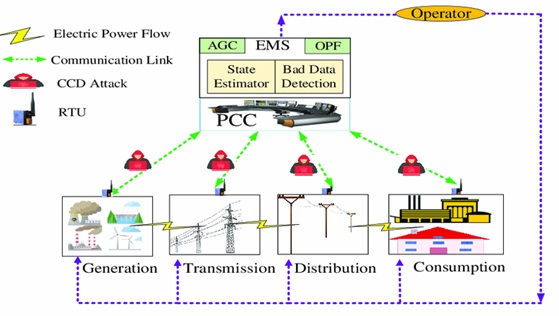

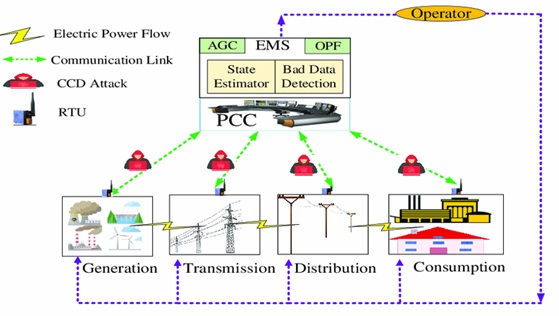

شكل (2) شبكات السايبر في مجال الطاقة الكهربائية

شكل (2) شبكات السايبر في مجال الطاقة الكهربائية جميع الاجراءات السايبرية تستند على الخداع All Cyber based on deception

7- إن القرصنة الإلكترونية بطبيعتها عبارة عن خدعة ruse مصممة لجعل إنسان أو آلة ما تقوم بخدع آلة أخرى. فمثلا في نهاية الستينيات من القرن الماضي، اكتشف القراصنة الأوائل أن لعبة الصافرة من تلك التي تقدمها شركات حبوب الفطور مع علب الفطور كهدية تشجيعية، كانت تنتج صوتا عند نفخها للصفير بذبذبة مقدارها 2600هيرتز ، وهي نفس الذبذبة التي تعمل عليها خطوط تلفونات AT&T آنذاك. وعندما اكتشف هؤلاء القراصنة عيبا او ثغرة تصميمية في شبكة خطوط تلفونات AT&T العاملة على تلك الذبذبة، تمكن هؤلاء القراصنة من السيطرة على بضعة خطوط استغلوها لإجراء مكالمات مجانية لهم . لقد أشرت هذه بداية لعصر الخداع التلفوني وهي تشير بوضوح إلى النتائج التي يمكن الحصول عليها من عملية خداع الالة المعنية ، وكانت بحد ذاتها إنجازا تقنيا.

8- يعمل القرصان ( الهاكر) من خلال ارسال معلومات مشوهة او تغذية آلة المعنية بمعطيات غير صحيحة ، ما يجعل الالة تعطي نتائج غير النتائج المتوقعة او المأمولة منها. ان القراصنة يقومون عادة بإدخال برنامجا حاسوبيا صغيرا يدعى (فايروس) إلى الالة الهدف بحيث يجعل تلك الالة تستجيب لأوامر القرصان التي يرسلها إلى البرنامج الحاسوبي الصغير الذي نجح في إدخاله اليها، ومن خلال تزويدها بكم هائل من المعلومات والمعطيات التي لاقيمة لها ، بحيث تتجاوز في حجمها حجم ذاكرة الالة الهدف ، وبالتالي فان لآلة الهدف إما تتوقف عن العمل كليا أو تعطي نتائج خاطئة وبيانات لا قيمة لها . كما يمكن للقرصان استخدام برنامجه الحاسوبي التجسسي في الحصول على معلومات سرية من تلك المخزنة بالجهاز الهدف من خلال تزويده بأوامر مظللة . هذا ويمكن للقراصنة أيضا الحصول على المعلومات لمطلوبة من الالة او الشبكة الهدف من خلال زرع او تسلل برنامج للتجسس المستمر ATP يمكن المخترق من الحصول على اية معلومات حال تشغيل تلك الشبكة او الجهاز. هذه البرامج الحاسوبية الصغيرة التي نشير اليها تعرف اليوم بالفايروسات الالكترونية .

القرصان ضد الالة ضد العامل البشري Hacker v Machines v Human

9- لا يقتصر عمل القرصان على خدع الالة الهدف فقط، بل انه يعمد أحيانا الى خدع العنصر البشري المشغل لتلك الالة أو الذي يتعامل معها ويكون جزء من حلقات المنظومة، فقد ثبت أن الحلقة الأضعف في أية منظومة هي العنصر البشري. وضمن هذا المفهوم نرى أن السيد ( كيفن ميتيليك) وهو واحد من اشهر القراصنة الحاسوبيين ، قد قام في عقد الستينيات من القرن الماضي بتطوير برنامج عرف باسم الهندسة الاجتماعية Social engineering والذي بواسطته يمكن للمرء انتحال شخصية معينة تجعله يخدع فريق العمل ويحصل منهم على معلومات سرية ضنا منهم انه واحد منهم ، وهو ما فعله السيد كيفن عام 1962 عندما استخدم هذا البرنامج وخدع فريق العمل من المهندسين العاملين بشركة هواتف موتورولا وحصل منهم على التكنلوجيا السرية لصناعة تلك الهواتف . وهذا هو أسلوب السيد كيفن في تطبيق فن الخداع.

10- وبموجب تقرير التحقيق لشركة فيرزيون لعام 2021 ثبت ان 85% من الاختراقات كانت تتضمن وجود عامل بشري ضمن المنظومة، وان 36% من قواعد بياناتها تم اختراقه بسببهم.

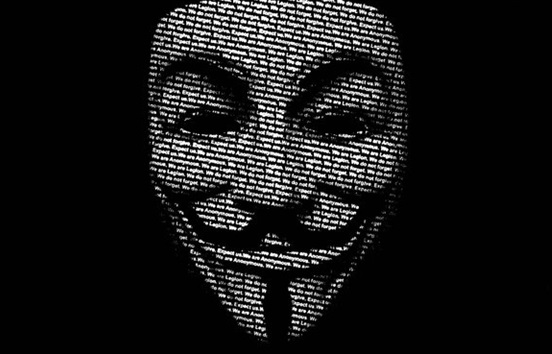

الشكل (3) شكل كاريكاتيري عالمي يرمز للهاكر ( القرصان)

الشكل (3) شكل كاريكاتيري عالمي يرمز للهاكر ( القرصان) الدجل والتحايل والعسكرية Shams , Trikery and the military

11- ان القراصنة بطبيعتهم، أفراد ينفذون أعمالهم بأساليب التحايل. وهم يحققون أهدافهم من خلال جعل آلة ما أو منظومة بشرية معينة تتصرف بطريقة غير متوقعة من قبل مصممها أو رغبة مالكها. وهذا يعني وجود نتيجتين مهمتين مؤثرتين على العمليات العسكرية.

12- الأولى أن على العسكر أن لا يتوقعوا أن تكون تأثيرات العملية السيبرانية فورية في الميدان، كما هي حال تأثيرات ضربة جوية او نتائج ضربة مدفعية، إذ قد لا تظهر التأثيرات إلا بعد فترة، أو ربما لن تظهر بالرغم من حدوثها، وذلك لان خداع منظومة معينة تعني الاستفادة من، واستثمار خطأ أو ثغرة معينة في تلك المنظومة وذلك باستخدام الأدوات المناسبة. فمثلا يمكن اختراق اكثر الحواسيب الخادمة Server والمحمية باقوى برامج الحماية، اذا ما تمكن المهاجم أو القرصان من الدخول فعليا إلى الغرفة التي يوجد بها الحاسوب الخادم، وربط به بشكل مباشر جهازا آخراً. فمثلا لم يكن من المفترض في الشخص الذي تسبب في إدخال برنامج ستكسنت Stuxnet الفياروسي الحاسوبي إلى الحاسوب الخادم لشبكة المفاعل النووي، أن يربط جهاز (الفلاش ميموري-اصبع الذاكرة) الحاوي على الفايروس، بجهاز الخادم من خلال ربطة بمخرج USB للجهاز الخادم. لكن حدوث ذلك بشكل غير متعمد أدى إلى انتشار الفايروس المذكور ضمن شبكة السيطرة والتشغيل للمفاعل النووي ، وقد كانت هذه حالة مشهورة آنذاك .

13- ثانيا، يصعب توقع شكل تأثيرات التحايل السيبراني ويصعب السيطرة عليه. وفي الوقت الذي يكون فيه دور الخداع دوراً حيوياً في عمليات الهجمات السيبرانية Cyber attcks، فان دوره مهم جدا في عمليات الدفاع السيبراني Cyber defence ايضاً . وكمثال على ذلك نشير الى ما حدث في نهاية الثمانينات من القرن الماضي، عندما تمكن المبرمج الشهير ( كليفورد ستول)من تصميم وإنشاء شبكة حاسوبية افتراضية باسم قارورة العسل honeypot، مع حسابات وهمية ووثائق كاذبة ، واغرى القراصنة على محاولة اختراق هذه الشبكة ، وبذا كشفوا عن انفسهم وأساليب عملهم. وكانت هذه المرة الأولى التي يستخدم فيها الخدع السيبراني Cyberdeception في عملية دفاع سيبراني Cyberdefence

14- ان الخدع السيبراني يتكون من مجموعة من الأدوات والتكتيكات المصممة لصد الهجمات السيبرانية. وبدلا من التركيز على أعمال المهاجم ، تكون الغاية تبديل شكل الهدف أو مواصفاته الالكترونية وبالتالي خدع المهاجم، وهذا يزيد من فرصة اكتشافه مبكرا . ومبدأ العمل هنا مشابه لأي جهود مخادعة أخرى، وذلك بإخفاء الهدف الحقيقي وإظهار صورة أو هدفا مزيفا بدلا عنه. في أسلوب الدفاع السيبراني المسمى ( قارورة العسل honeypot ) ، يتم التعامل مع أنشطة الشبكة من اجل ستر وإخفاء الشبكة الحقيقية وإظهار واحدة مزيفة بدلا عنها.

15- ان تقنيات الخداع التي كانت صعبة التنفيذ سابقا بسبب المحدوديات التقنية، قد أصبحت من الأمور واسعة الاستخدام في الدفاع الإلكتروني الحديث وقد أدت إلى تغيير في قواعد القتال، وذلك لان الاستراتيجيات والأساليب السابقة في الدفاع المحيطي التقليدي الإلكتروني (برامج الحماية، وسائل التحقق ومنظومات منع الاختراق. الخ) قد أصبحت لا قيمة لها بمواجهة الهجمات السيبرانية المتطورة الحديثة.

من الحيل القرصانية الى الخداع العسكري

From a hacker’s tricks to military deception

16- استخدم علم السايبر للمرة الأولى في عمليات الخداع العسكري في نهاية عقد تسعينيات القرن الماضي. ففي عام 1999 ، نفذت الولايات المتحدة ما يمكن ان يطلق عليه ( الهجوم السيبراني التجريبي) وذلك أثناء الحرب في يوغوسولافيا السابقة، بأن اخترقت شبكة الهواتف الصربية التي كانت ترتبط مع منظومة الدفاع الجوي الصربي ، وتمكنت من ضخ معلومات كاذبة لتغذية شاشات الرادار الصربي. وقد ثبت أن استخدام العلم السيبراني في الحرب حتى وهو في مراحله التمهيدية كان مفيدا جدا في العمليات الحربية على مستوى التعبية ، وثبت أن مساهماته في عمليات المخادعة في جميع المستويات القتالية كانت مفيدة جدا.

17- إن المخادعة السلبية، أو أساليب الغش والاختفاء الإلكتروني Electronic camoflage تعمد إلى إخفاء شيء موجود فعلا (وسائط، أعمال، و/ أو نوايا). ويمكن لعلم السايبر أن يساهم في إخفاء المعلومات الحيوية لوحدة ما من خلال استعمال معطيات غير مفيدة للإقلال من قدرات الخصم على التعامل مع المتيسر من المعلومات والاستفادة منها.

18- في عام 2021 وأثناء عملية Unified Protector في ليبيا ، استعمل حلف الناتو شبكات التواصل الاجتماعي للحصول على المعلومات من أجل تحديد الأهداف والتهديف. وبنفس الوقت قامت قوات الناتو باستعمال أساليب التحقق المتعدد من المعلومات للتأكد من صحة المعلومات التي يحصلون عليها .

مهاجمة المتحسسات Attacking The Sensors

19- ان إخفاء ما هو حقيقي لا يعني استعمال وسائل التمويه فقط. بل منع الخصم من الحصول عليها، وذلك لأن عمليات السايبر يمكنها أيضا اعماء المتحسسات المعادية بواسطة الهجمات الالكترونية. فمثلا يمكن مهاجمة والتدخل بالمواصلات بين محطات الرادار المعادية وتقليل كفائتها من خلال غزو الشبكة والسيطرة على منظومة الدفاع الجوي، ومنعها من كشف الطائرات الصديقة. ان احسن مثال على ذلك هو الغارة الإسرائيلية بطائرات F-15 التي حدثت في منطقة دير الزور (سوريا) عام 2007 . فقد تمكن الطائرات من التحليق دون ان تكشف من قبل منظومة الدفاع الجوي السورية نوع Tor-M1 و Pachora A2 باجيرو. لقد استخدم الاسؤائيليون برنامج فايروسي طورته شركة BAE للمنظومات ، والذي مكنهم من اكتشاف وتحديد أماكن رادارات الدفاع الجوي السورية. وتمكن هذا الفايروس من تحليل مكونات شبكة المواصلات والاتصالات السورية، واختراقها ومن ثم استثمار الثغرات في حواسيبها والتمكن من رؤية نفس المعلومات التي كان السوريون يشاهدونها وبالتالي حقن معلومات خاطئة فيها لتضليلهم.

الشراك الرقمية Digital Decoys

20- يعتبر علم السايبر أيضا وسيلة قوية من وسائل المخادعة الفعالة active deception . وينطبق هذا القول بشكل خاص عند التعامل مع الشراك الرقمية digital decoys. إن أساليب الترقيم ( الرقمنة) digitization غايتها جعل الاتصال بين كل قطعة من التجهيزات اقوى واكثر موثوقية مع زيادة إمكانية تدفق سيل المعلومات والإشارات بينها . وعلى الرغم من أن الدخول إلى شبكة ما قد يكون بالغ الصعوبة، لكن ذلك قد يصبح اسهل من خلال جهود القرصنة. وبالتأكيد فان هناك طيفا واسعا من الخيارات لاسيما اذا علمنا أن القيادة والسيطرة أصبحت وبشكل متزايد من الأمور الافتراضية. ان المبدأ المهم هنا هو انه كلما بدا أحد المصادر وكأنه شديد الموثوقية (كمقر معين مثلا) كلما كان وسيلة أكثر غرضة وتأثرا بالمخادعة.

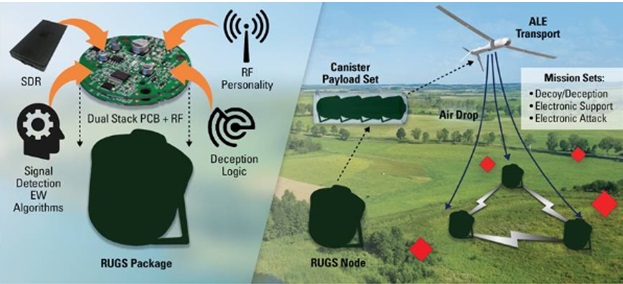

الشكل (4) بعض وسائط الخداع العسكري الميداني

الشكل (4) بعض وسائط الخداع العسكري الميداني التسميم Intoxication

21- ان النوع الرئيسي الثالث من أنواع المخادعة والخداع هو ما يمكن ان يطلق عليه مصطلح التسميم Intoxication. وهذا هو هجوم تقني يؤدي الى خدع الخصم عن النوايا والإمكانات الحقيقية من خلال تزويده بمعلومات خاطئة. تعتبر العمليات النفسية PSYOPS واحدة من وسائطها الرئيسية. وقد تزايدت أهمية العمليات النفسية زيادة كبيرة خلال ال 15 سنة الأخيرة، ليس على المستوى الاستراتيجي فقط، بل على المستويات الأخرى أيضا، حيث يمكن أن تكون لها تأثيرات تعبويه في إسناد عمليات المخادعة. ويمكن أن يحدث ذلك من خلال استعمال شبكات الهواتف الخليوية cellular phone networks لاعتراض والتلاعب بمواصلات المقاتلين الأعداء. وكمثال على ذلك، تمكنت القوات الأمريكية ومنذ عام 2007 من اختراق شبكة المواصلات الخلوية العراقية وتمكنت من إرسال رسائل نصية قصيرة SMS لعدد من المتمردين الأجانب العاملين في الساحة العراقية، من اجل التلاعب بمعنوياتهم وتحطيمها. وبالإضافة إلى استهداف الخصم ومخادعته، يمكن الحصول على تأثيرات الإزعاج من خلال جعل الخصم الهدف يشعر بانه محاصر من قبل عدو يمكنه الوصول اليه في أي وقت، كما كانت الحالة عليه مثلا في أوكرانيا عام 2014-2015. هذه الفعاليات السيبرانية بإمكانها ان تتسبب في إشاعة الذعر والارتباك أو جلب انتباه الخصم نحو منطقة معينة في الوقت الذي تكون فيه العمليات الرئيسية دائرة او ستدور في منطقة أخرى. ان إمكانات استخدام وسائل التواصل الاجتماعي في الوقت الحاضر ملائم تماما من اجل عمليات المخادعة ومن خلال أساليب الدعاية التي يمكنها الاستفادة بشكل غير مسبوق من تقنيات الخداع المعلوماتي وضخ المعلومات الخاطئة disinformatiom ، والواردة من بين مصادر أخرى، منها برامج التسويق الرقمي digital Marketing . هذا ويمكن تحقيق التسميم Intoxication بواسطة التلاعب manipulation والذي يعتبر من تصنيفات الهجوم السيبراني الذي يهدف إلى السيطرة على أو تحوير أنظمة المعلومات أو شبكاتها. يمكن ان تكون المعلومات التي يتم التلاعب بها بسيطة جدا، مثل الإحداثيات الجغرافية المخطوئة لمنطقة ما، أو أن تكون أكثر تفصيلا وصولاً إلى درجة بث أوامر مخطوءة. لذا يمكن للمرء أن يتخيل نتائج إمكانية سرقة الهوية الرقمية لشخصية عسكرية عالية الرتبة، من قبل جماعة قرصنة محترفة، ومن ثم إصدار أوامر اعتيادية متلاعب بها وغير حقيقية باسم هذه الشخصية .

استثمار تقنية الخداع العميق Deepfake Technology

22- ادي التقدم التقني في أساليب الذكاء الصناعي إلى فتح الباب واسعا أمام ما يدعى بأساليب الخداع العميق، والتي جعلت من الممكن تصوير شرائط فيديو يشاهد فيها أشخاصا حقيقيون وهم يقولون كل ما يرغب فيه صانع الشريط. ومن الجدير بالذكر أن برامجيات الخداع العميق متوفرة بكثرة في الأسواق وتباع بحرية ويمكن لأي شخص شراؤها. هذا ولا يقتصر الأمر على الخداع العميق الفيديوي، بل يتعداه إلى الخداع العميق الصوتي، حيث يمكن تسجيل مقاطع صوتية بأصوات حسب الرغبة، واستخدامها لبث الأوامر والتعليمات الكاذبة على شبكات الراديو العسكرية لإيهام المستلمين أنها صادرة عن قادتهم. وإذا كان الأمر هذا اليوم يتطلب وجود ما يقارب من ساعة من التسجيل الصوتي لكي يتمكن المخادع من عمل شريط مخادع قصير، لكن التقدم التقني المتسارع سوف يمكن المخادع من عمل التسجيل الخادع المطلوب بوقت ومتطلبات اقل. ويمكن ان تندرج عمليات المخادعة الصوتية والفديوية هذه تحت عنوان العمليات النفسية .

الشكل (5) أساليب الخداع العميق

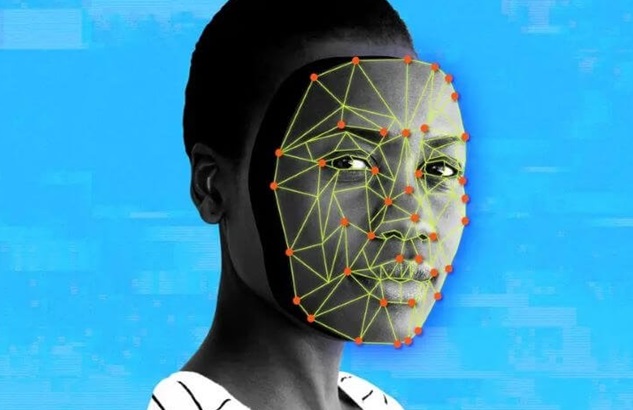

الشكل (5) أساليب الخداع العميق مجابهة أساليب الذكاء الصناعي والتعلم الآلي Machine learning

23- من الأساليب المعتمدة للذكاء الصناعي Artificial Intelligence AI ، هو قدرة الآلات الذكية على التعلم ، وبالتالي بناء قاعدة معلومات كافية لجعلها قادرة على تقديم مقترحات وأفكار تساهم في تطوير الموقف او الموضوع الذي تتعامل معه تلك الالة الذكية العاملة بالذكاء الصناعي. وهنا علينا أن نعلم أن مثل هذه المنظومات تعتبر واهنة جدا تجاه الهجمات السيبرانية والتحايل السيبراني الالكتروني: لان أي تغيير بسيط غير مميز في المعلومات التي يتم تغذيتها إلى الالة الذكية يمكنه أن يؤدي بالألة إلى تقديم مقترحات رديئة أو اقتراح أعمال ليست بالدرجة المطلوبة من الجودة. وهناك اليوم مجال واسع وجديد من الأبحاث الحديثة لدراسة كيف يمكن خدع الآلات الذكية، ويدعى المجال الواسع للدراسات باسم (التعلم الآلي المضاد adversarial machine learning). وبالإضافة إلى أننا يمكننا أن نحرم الالة الذكية من المعطيات الصحيحة الداخلة اليها من خلال إخماد المتحسسات التابعة لها، فهناك ثلاثة أنواع رئيسية من الهجمات السيبرانية التي يمكنها تخريب التعلم الالي . الأول من الممكن تسميم المعطيات Poison data . كذلك يمكن خدع الذكاء الصناعي، فاذا كانت الالة الذكية معتمدة على (خوارزمية) مصممة ومدربة لتنفيذ مهمة محددة سلفا، فإنها سوف لن تكون قادرة على كشف الشرك الالكتروني decoy اذا ما تشابهت المعطيات الخارجية لهذا الشرك مع برمجيات الالة المشار اليها. بل ويمكن للمرء أن يفكر في تحوير شيفرة الذكاء الصناعي نفسها أو اختراق نظام معالج البيانات الخاص بها (من خلال هجمة سيبرانية مثلا). وأخيرا هناك طريقة أخرى للتلاعب بالذكاء الصناعي وذلك من خلال التدخل بعمل اليات تنفيذه. أن معرفة الخوارزميات، والمعطيات المستعملة ودرجة التعلم (في حالة التعلم الالي) يمكّن المرء من توقع الاستجابات، خاصة اذا ما كان الخصم يستخدم الذكاء الصناعي أيضا لمساعدته في مهام التوقع والاستنتاج. وهنا قد يقوم الخصم بتوجيه سيل من المعلومات لاستجواب الخوارزمية المستهدفة، ومراقبة ردود أفعالها وفهم نظامها للتنبؤ ، وبالتالي التلاعب بها.

القرصان والقائد Hacker and Commander

24- هناك أربعة صفات رئيسية ، يتصف بها أي مخادع الكتروني deciever ناجح وتنطبق هذه أيضا على القراصنة، بالرغم من عدم وجود بروفايل او صفات مشتركة تحدد أي من القراصنة أو المخادعين. الخاصية الأولى لأي مخادع هي وجود نوع من صفات (التمرد المائل) oblique insubordination . فجوهر الخداع هو التلاعب بالأشخاص وليس التلاعب بالمعلومات، ولا ينبغي على المرء أن يندهش إذا ما علم أن المخادعين قد يقومون بتطبيق نفس الأساليب على مكونات منظومتنا البيروقراطية في حالة نجاح تلك الأساليب مع العدو. إن حالة التماثل مع القراصنة واضحة في البيئة الرقمية والتي تنظر إليهم كأرقام متمردة تؤدي إلى المتاعب، بمعنى انهم أشخاص لا يتبعون دوما السلاسل الإدارية البيروقراطية أو القيادية المعترف بها الثابتة. إن التفكير المبعثر والترتيب الفكري للأشخاص المشاركين في التخطيط وإدارة عمليات المخادعة، يصعب التعامل معه أحيانا للأغراض العسكرية، لكنه مع ذلك امر حيوي للنجاح. وقد أدركت الشركات الكبرى هذه الحقيقة بالنسبة للطبيعة الفكرية المتمردة وغير الخاضعة للأنظمة المعمول بها التي يتصف بها القراصنة الناجحون، وقامت بإيجاد استراتيجيات ملائمة للبحث عن هؤلاء القراصنة وتوظيفهم لديها من اجل مسائلة وتحدي منظوماتها دوما واكتشاف الثغرات فيها وتطويرها.

القرصنة والمرح Kacking and humer

25- إن الصفة الثانية للمخادع الجيد هي أن يمتلك إحساسا جيدا بالمرح، كما يقول واهلي . ويرى الكاتب جونز في كتابه الموسوم (نظرية التنكيت العملي the theory of practical Jocking ) إن تصميم عمليات المخادعة العسكرية تتماثل في بعض جوانبها مع تصميم المقالب والنكات العملية . فمثلا في بعض المقالب، تكون الغاية أن نجعل ذهن الضحية يرى صورة غير واقعية عن العالم الذي ينظر اليه وتكون على درجة من المصداقية بحيث يثق بها ويكون مستعدا لإبداء ردود فعله عليها وهو واثق مما يفعل. وعندها يتم الكشف عن عدم واقعية أو كذب الصورة وبالتالي تتم النكتة أو المقلب. إن هذه المعلومات والترتيبات المكونة للمقلب هي بالضبط ما تحتاجه عمليات المخادعة العسكرية. إن المرح والقابلية على تأليف النكات العملية يتطلب فهما جيدا للغة والتلاعب بها والمعتقدات الاجتماعية والعادات المتكررة دون تفكير .

اللامبالاة، والتواصل والنظرة المعمقة Empathy, rapport and insight

26- من الصفات المطلوبة للمخادع العسكري الجيد هي اللامبالاة: أي القدرة على التفكير كما يفكر العدو، حيث يقوموا بتصميم المعلومات عن الهدف بشكل بروفايل بموجب تصورات ذلك الشخص ومعتقداته ونواياه وإمكاناته. وذلك لان غاية المخادعة العسكرية هي إقناع الخصم أن يفعل شيئا مختلفا. كان (دادلي كلارك) وهو أستاذ عمليات المخادعة البريطانية أثناء الحرب العالمية الثانية معروفا بامتلاك هذه القدرة وكان عقله يعمل بشكل يختلف عن الأخرين وأسرع بكثير. وكان ينظر إلى العالم من خلال وجهة نظر العدو. إن اللامبالاة أو عدم التعاطف هي أيضا من صفات القراصنة. وكما راينا حتى الآن فان العامل البشري هو اضعف حلقة في حلقات الأمن السيبراني، وان عمليات المخادعة المستندة إلى برامج الهندسة الاجتماعية (سرقة المعلومات مثلا phishing) هي مفتاح النجاح لمجرمي العالم السيبراني. لذا فان المعرفة بأساسيات علم النفس الإنساني والقدرة على ان يضع المرء نفسه مكان العدو او الهدف، تعتبر خاصية مهمة من خواص الهجوم السيبراني الناجح. إن الخاصية الأخيرة للمخادع الجيد هي امتلاك عقلا مهيئً prepared mind ومنفتحا لتقبل الأحداث غير المعتادة. حيث يكتشف هذا الفكر الأمور غير الاعتيادية والاختلافات والأحداث غير المتلائمة والتي قد تظهر بين حين وآخر وان يقوم باستغلالها. ويقول المفكر باستور(يبتسم الحظ فقط إلى العقول المهيئة وهذا سبب الأهمية القصوى للإحساس المرهف). هذا ويتشارك القراصنة الجيدون مع بعضهم بنفس الصفات . يعتبر القراصنة بمثابة جامعي الحيل والاعيب . وهم يقومون بتوقع المواقف وموائمة النتائج. تتطلب القرصنة البراعة، علاوة على القدرة على انتهاز الفرص (الانتهازية).

الخلاصة

27- للوسط والفضاء السيبراني علاقة وثيقة مع مفهوم المخادعة. وتعتبر المخادعة امر ضروري وحيوي في تخطيط وتنفيذ الهجمات السيبرانية الناجحة، منذ أن بدأت ممارسة هذه الهجمات، وتتزايد أهميتها في حالة الدفاع السيبراني . وحالما يتم إدماج Intefrateعلم السايبر وتطبيقاته بشكل كامل مع العمليات العسكرية فسيكون أداة مهمة للقادة العسكريين الذين يرومون شن عمليات مخادعة ناجحة . ويمتلك كل من المخادعون والقراصنة الناجحون صفات متشابهة. ويمكن استنتاج امرين مهمين من هذه التقديرات. الأول هو أن أولئك العاملين في مجال الخداع العسكري عليهم أن يتعلموا الكثير عن كيفية عمل ذهن القراصنة. ليس فقط للحصول على الإلهام من خلال طريقة التفكير ( خارج الصندوق) لغرض التخطيط للعمليات والتوصل إلى خطط أو حلول مبدعة أصيلة ، ولكن أيضا لكي يكونوا قادرين على تكليف الواجبات والتفاعل مع العاملين في مجال التضليل والفضاء السيبراني. ومن المهم جدا إدراك أن التعامل مع العمليات السيبرانية هو بالضرورة تعامل مع التحايل والخداع لكل من البشر والآلات. هذا وما زال حقل الخداع يعتبر حقلا جنينيا، ومن الصعوبة السيطرة على التأثيرات المتعلقة به، وليس من المستحسن دوما التفكير بالأسلوب العسكري التقليدي traditional military thinking في هذا المجال. اذا انه قد يكون من الأفضل أحيانا التفكير من منظور اغتنام الفرصة ( مثلا ثغرة في المنظومة السيبرانية والبشرية المستهدفة) بدلا من التفكير في الحصول على تأثير ما ( كما في حالة التفكير في الحصول على تأثير أو نتيجة لشن غارة جوية أو الإيعاز بشن ضربة مدفعية مكثفة) . ثانيا إن فهم الرابط بين القرصنة والخداع يؤمن منظورا افضل للأشخاص من اجل استخدام وتدريب الاختصاصيين في هذا المجال. وهؤلاء الاختصاصيون يختلفون في مواصفاتهم عن مواصفات العسكريين الاعتياديين : فهم قليلوا الضبط عموما ، ومبدعين ومخادعين ويتصفون بعدم المبالاة والتعاطف . إن توظيف أشخاص أمثال هؤلاء ليس بالأمر السهل ولا يمكن الحصول عليهم من خلال الأساليب النمطية او المعتادة. وبنفس الوقت فمن المهم ان نعلم انه لا يمكن تدريب هؤلاء الاختصاصيين كما ندرب الجنود الآخرين اذ ينبغي أن تفحص قدراتهم التقنية والمهارات الكامنة بموجب سيناريوهات واقعية تتطلب مستوى معين من التشبيه مع البنى التحتية الخاصة كميادين الرمي السيبرانية . ومن نافلة القول إن الحصول على مثل هذه الموارد هو خارج الإمكانات الاعتيادية للفعاليات العسكرية المعتادة. إن كل ذلك يعني انه وبمعايير الثقة والاستقلالية التعبوية والاستراتيجية فان القادة العسكريين ليس بمقدورهم الاستغناء عن شن العمليات العسكرية من دون عمليات المخادعة .

الملحق (آ)

حالة واقعية لاستخدام علم السايبر

الحرب السيبرانية في المستوى الاستراتيجي السياسي

لمحات من حالة واقعية لحرب سيبرانية في القرن الحادي والعشرين بين إسرائيل وايران.

تنويه المقال ادناه منشور من قبل الإذاعة البريطانية بي بي سي على موقعها الرسمي ليوم 20/ 7/ 2022. ونظرا لأهميته وعلاقته الواضحة بموضوع البحث السابق ، ارتأيت ان اقتبسه وانشره هنا كملحق للمقال استكمالا للفائدة

قرصان الكتروني إيراني هاجم الشبكات السيبرانية الإسرائيلية

ماذا نعرف عن قراصنة "العصفور المفترس" الذين أعلنوا مسؤوليتهم عن حريق مصنع في إيران؟ - BBC News عربي

https://www.bbc.com/arabic/middleeast-62124759

1- نادرا ما يتمكّن قراصنة، يقع نشاطهم في العالم الافتراضي، من إحداث أضرار في العالم المادي الملموس. لكنّ هجومًا إلكترونيا استهدف مصنعا للصلب في إيران قبل أسبوعين يعدّ إحدى أبرز تلك الوقائع. وأعلنت جماعة من القراصنة تتخذ لنفسها اسم "بريداتوري سبارو" أو (العصفور المفترس)، مسؤوليتها عن الهجوم، الذي قالت إنه تسبب في إشعال حريق خطير بمصنع الصلب، ونشرت مقطع فيديو يدعم قولها.

2- ويبدو أن الفيديو التقطته كاميرات مراقبة لموقع الحادث، ويظهر فيه عُمّال يغادرون المصنع مع اشتعال الحريق قبل انصهار الماكينات. وينتهي الفيديو بأشخاص يحاولون إخماد الحريق مستعينين بخراطيم مياه.

3- وفي فيديو آخر، شهد انتشارا عبر وسائل التواصل الاجتماعي، يمكن سماع العُمال يصرخون طلبًا لنجدة رجال الإطفاء ويتحدثون عن دمار المعدات.

4- وتقول جماعة "العصفور المفترس" إن هذا إنما هو واحد من ثلاث هجمات نفّذتها جماعة القرصنة ضد مصانع للصلب في إيران يوم 27 يونيو/حزيران / 2022، وذلك ردًا على أعمال "عدوانية" -لم تحددها الجماعة-قامت بتنفيذها الدولة الإيرانية. كما بدأت جماعة القرصنة مشارَكة قدر هائل من البيانات التي تزعم سرقتها من الشركات الإيرانية، بما في ذلك رسائل إلكترونية سريّة.

5- وعلى صفحتها عبر تطبيق تليغرام، نشرت جماعة "العصفور المفترس" بيانا قالت فيه إن "شركات الصلب هذه تخضع لعقوبات دولية ورغم ذلك تباشر أعمالها. إن هذه الهجمات الإلكترونية يتم تنفيذها بعناية لحماية الأبرياء".

6- وقد أثارت هذه الجملة الأخيرة الانتباه في عالم الأمن الإلكتروني .

7- ومن الواضح أن القراصنة المهاجمين كانوا يعلمون أنهم يعرّضون حياة أناس للخطر، لكن يبدو في الوقت ذاته أنهم كانوا حريصين على خلوّ المصنع من العمّال قبل تنفيذ الهجوم - وقد كانوا حريصين أيضا على أن يقف الجميع على مقدار حِرصهم هذا. كل هذا، دفع الكثيرين إلى التساؤل عمّا إذا كانت جماعة "العصفور المفترس" هي فريق محترف وشديد التنظيم يعمل برعاية جيش إحدى الدول، بحيث أنه يلتزم بعمل تقييم للمخاطر قبل أن يبدأ في تنفيذ أي عملية. وفي ذلك يقول إيتاي كوهين، رئيس شركة تشِك بوينت الإسرائيلية لتقنية البرمجيات، إن هؤلاء القراصنة "يعلنون أنفسهم ناشطين في مجال القرصنة، وفي ضوء ما يحظون به من تطوّر وما يحدثونه من أثر كبير، نعتقد أنهم يعملون تحت رعاية إحدى الدول".

من يقف وراء "الهجمات" الغامضة على مواقع حيوية إيرانية؟

شعار جماعة "العصفور المفترس" المنشور على قناتها عبر تطبيق تليغرام، كما أن لها حسابا عبر تويتر.

8- وقد وقعت إيران ضحية عدد من الهجمات الإلكترونية مؤخرا، لكن أيًا من تلك الهجمات لم يكن مؤثرا في العالم الحقيقي على النحو الخطير الذي أثرت به هجمات جماعة "العصفور المفترس". وتقول إميلي تايلور، محررة صحيفة سايبر بوليسي: "إذا ما تكشّف أن هذه الجماعة تحظى برعاية دولة وتتسبب هجماتها في إنزال أضرار ملموسة، فستكون تبعات ذلك خطيرة". وتضيف إميلي: "تاريخيا، يعدّ الهجوم الذي يُعرف باسم ستوكس نت على منشآت تخصيب اليورانيوم الإيرانية في عام 2010 واحدًا من بين الهجمات النادرة المعلومة - كمثال على الهجمات الإلكترونية التي تتسبب في أضرار ملموسة".

9- يشار إلى أن ستوكس نت هو فيروس يهاجم الحاسوب، وقد اكتُشف للمرة الأولى في عام 2010، وتسبب تدمير أجهزة للطرد المركزي بمنشأة (نطنز) الإيرانية لتخصيب اليورانيوم، على نحو استهدف تعطيل البرنامج النووي الإيراني.

منشأة نطنز النووية الإيرانية: ما هي وما سر الحوادث المتكررة فيها؟

10- ومنذ ذلك الحين، لم تُعرف سوى حالات معدودة لهجمات إلكترونية تسببت في إنزال أضرار ملموسة. وبما الهجوم الوحيد الذي كُشف عنه من تلك النوعية وقع في عام 2014 بألمانيا التي أقرّت بأن هجوما إلكترونيا تسبب في أضرار بالغة بأحد مصانع الصلب، ما تسبب في توقف طارئ، لكن دون الكشف عن مزيد من التفاصيل. وكانت هناك هجمات إلكترونية أخرى كان من الممكن أن تتسبب في إنزال أضرار بالغة لو أنها نجحت. ومن ذلك أن قراصنة حاولوا لكنهم فشلوا في إضافة مواد كيماوية إلى مياه الشرب عن طريق اختراق محطات معالجة للمياه. ويعدّ الشكل الأكثر شيوعا لتبعات الهجمات الإلكترونية هو التسبب في إحداث أعطال في شبكات النقل على سبيل المثال- دون إنزال أضرار مادية ملموسة. تقول إميلي تايلور إنه لو ثبت ضلوع إحدى الدول في رعاية هجمات تسببت في إحداث أضرار بمصنع للصلب في إيران، فإن ذلك قد يعدّ انتهاكا للقانون الدولي الذي يحظر استخدام القوة، كما أن ذلك يؤمّن أرضية قانونية للردّ من جانب إيران. ولكن، إذا كانت جماعة "العصفور المفترس" تحظى برعاية جيش إحدى الدول، فما هي هذه الدولة؟ وما اسمها؟ إنّ التفكّر في اسم شركة الحرب الإلكترونية الإيرانية تشارمينغ كيتن (القطة الساحرة)، يمكن أن يكون باعثا على الاعتقاد بأننا إزاء دولة شديدة الاهتمام بإيران. ويعتقد كثيرون أن إسرائيل، مدعومة من الولايات المتحدة، تقف وراء هجوم ستوكس نت المشار إليه آنفا. وفي هذه المرة، كان صوت التخمينات بارتباط إسرائيل بالهجوم على مصنع الصلب الإيراني، مرتفعًا على نحوٍ استتبع ردًا من جانب الحكومة الإسرائيلية.

11- وبحسب تقارير إعلامية إسرائيلية، وجّه وزير الدفاع بيني غانتس بإجراء تحقيق في تسريبات دفعت صحفيين إسرائيليين إلى التلميح بقوة بأن إسرائيل ضالعة في الهجوم. وأعرب غانتس عن قلقه من أن تكون "سياسة الغموض" التي تنتهجها إسرائيل إزاء إيران تتعرض للمخالفة. ويقول إرسين كاهموت أوغلو من مركز خدمات الأمن الإلكتروني في أنقرة إنه "إذا كان هذا الهجوم الإلكتروني قد تمّ برعاية إحدى الدول، فإن إسرائيل بالطبع تأتي على رأس قائمة المشتبه بهم؛ فإيران وإسرائيل تخوضان بالفعل حربا إلكترونية، وتقرّ الدولتان بذلك على الصعيد الرسمي". ويضيف إرسين: "كلا الدولتين تنظّمان هجمات إلكترونية عبر أجهزتها الاستخباراتية وبوتيرة متصاعدة منذ عام 2020 الذي شهد ردًا انتقاميا من جانب إسرائيل على محاولة إيرانية فاشلة لشن هجوم إلكتروني على محطات لمعالجة المياه في إسرائيل والعبث بنسبة الكلورين". في أكتوبر/تشرين الثاني من العام الماضي 2021، أعلنت جماعة "العصفور المفترس" مسؤوليتها عن هجوم استهدف نظام الدفع في محطات الوقود العمومية في إيران. كما أعلنت الجماعة ذاتها مسؤوليتها عن هجوم على لوحات الإعلانات الرقمية في الطرق، وجعْلها تعرض رسالة تقول 'خامنئي، أين وقودنا؟' - في إشارة إلى القائد الأعلى في إيران علي خامنئي. أضف إلى ذلك، إظهار القراصنة المهاجمين قدرًا من المسؤولية بتحذير أجهزة الطوارئ في إيران مقدمًا بشأن فوضى محتملة يمكن أن تقع.

12- ويقول الخبراء في شركة تشِك بوينت Check point الإسرائيلية لتقنية البرمجيات، إنهم عثروا على شفرة في البرمجية الخبيثة التي استخدمتها جماعة "العصفور المفترس" تتناسب مع شفرة استخدمتها جماعة قرصنة أخرى تعرف باسم "إندرا" كانت قد هاجمت أنظمة الإعلان في محطة قطارات إيرانية في يوليو/تموز من العام الماضي. لكن خبراء يرون في الهجوم على مصنع الصلب الإيراني إشارة على احتداد التوتر بالهجوم على أهداف أكثر خطورة.

13- وبحسب الرئيس التنفيذي لشركة "مباركه" للصلب، حيث اشتعلت النار فيما يبدو، لم تتأثر عمليات المصنع بالهجوم كما لم يصَب أحد بسوء. وقالت الشركتان الأخريان اللتان تعرضتا للاستهداف إنهما لم تتعرضا لأعطال.

14- يقول ناريمان غريب، الناشط الإيراني المعارض من المملكة المتحدة، إنه مقتنع بأن الفيديو الذي رصد الحريق بمصنع الصلب "حقيقي"، كما أشار إلى نشر اثنين من مقاطع الفيديو التي تصور الحريق عبر تطبيق تويتر. يقول غريب، المحقق المستقل في مجال التجسس الإلكتروني، إن الهجوم "كان حقيقيا، وقد سجّل عُمّال المصنع مقطع فيديو من زاوية مختلفة. هذا فضلًا عن البيان الذي نشرته الشركة عبر قناة تليغرام بخصوص تعليق خطّ الإنتاج، والذي تمّ نفيه في وقت لاحق". ويعرب غريب عن قلقه من أن نكون بصدد حَدٍّ قد تم تجاوزه، قائلًا إنه "إذا كانت إسرائيل ضالعة في تلك الهجمات، فباعتقادي أنها إنما أرادت إظهار قدرتها على إنزال أضرار مادية بالخدمات وليس مجرد الاكتفاء بتعطيلها. وهو ما يُظهر كيف يمكن للأمور أن تتطور بوتيرة سريعة".

----------

-المقصود بالقراصنة هم قراصنة المعلومات الهاكرز Hackers

المقصود بالمخادعين Decievers ، هم الأشخاص الذين لديهم القدرات التي تمكنهم من التوصل الى أفكار لخداع العدو والتخطيط لتنفيذها، ويكونوا عادة من ذوي الخيال الخصب والذكاء العالي .

-هم بالحقيقة افراد المقاومة العراقيون والعرب الذين كانوا يقاتلون القوات الامريكية قبل ظهور داعش

-بارتون والي وهو اشهر محلل امريكي في المخادعة العسكرية في العصر الحديث.

-واهلي جونز كاتب معروف من الباحثين في استخدامات الذكاء الصناعي والقرصنة.

-راجع ص8 المادة 12 من هذا البحث .

المشاركات

المشاركات نقاط

نقاط التقييم

التقييم